在2022年,網絡安全漏洞事件頻發,全球范圍內共統計了27個影響深遠的漏洞,這些漏洞不僅威脅企業數據安全,也對網絡與信息安全軟件開發提出了新的挑戰。作為軟件開發的關鍵部分,網絡安全漏洞的統計與分析為開發者提供了改進方向和防御策略,以下是基于2022年數據的概述與分析。

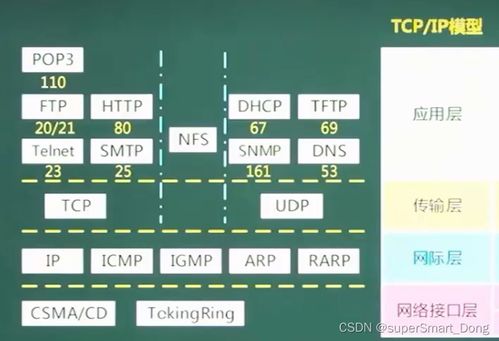

2022年統計的27個網絡安全漏洞主要涉及常見類型,包括零日漏洞、身份驗證繞過、遠程代碼執行、SQL注入和信息泄露等。這些漏洞普遍存在于操作系統、Web應用、云服務和IoT設備中。例如,Log4Shell漏洞(CVE-2021-44228,在2022年仍被廣泛利用)允許攻擊者在未經授權的情況下執行任意代碼,這凸顯了開源庫依賴管理中存在的風險。其他漏洞如ProxyShell和ProxyLogon則針對Microsoft Exchange服務器,暴露了供應鏈攻擊的潛在威脅。這些漏洞的共同點是它們往往源于代碼缺陷、配置錯誤或第三方組件的不安全集成。

這些漏洞對網絡與信息安全軟件開發產生了直接影響。一方面,它們推動了安全開發生命周期(SDLC)的改進,促使開發團隊在編碼階段采用更嚴格的代碼審查、靜態分析和動態測試工具。例如,對SQL注入漏洞的頻繁出現,軟件開發者開始廣泛采用參數化查詢和ORM框架來減少風險。另一方面,漏洞數據強調了持續監控和補丁管理的重要性,許多組織在軟件開發中集成了自動化漏洞掃描工具,如OWASP ZAP或Nessus,以實時檢測和修復潛在問題。

2022年的漏洞統計數據顯示,許多漏洞源于依賴項和開源庫,這凸顯了軟件供應鏈安全的重要性。網絡安全軟件開發必須優先考慮依賴管理策略,例如使用軟件物料清單(SBOM)來跟蹤組件,并實施零信任架構。漏洞披露和響應機制也得到加強,開發者通過協同平臺(如CVE數據庫)共享信息,以快速發布補丁和緩解措施。

基于這些漏洞的教訓,網絡與信息安全軟件開發的未來趨勢將更注重預防性和主動性措施。通過人工智能驅動的威脅檢測和滲透測試,開發者可以提前識別代碼中的薄弱環節。用戶教育和安全培訓成為軟件交付的一部分,以降低人為因素引發的風險。2022年的27個網絡安全漏洞數據不僅揭示了當前威脅格局,也為軟件開發提供了寶貴的洞察,推動行業向更安全、更可靠的方向發展。